- DNS (Nombre de dominio):

Es un sistema de nomenclatura jerárquica para computadoras, servicios o cualquier recurso conectado a Internet o a una red privada. Este sistema asocia información variada con nombres de dominios asignado a cada uno de los participantes. Su función más importante, es traducir (resolver) nombres inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder localizar y direccionar estos equipos mundial mente.

- Vídeo llamado ¿Como funciona el DNS?

- Protocolo de comunicaciones:

Es un conjunto de reglas y normas que permiten que dos o más entidades de un sistema de comunicación se comuniquen entre ellos para transmitir información por medio de cualquier tipo de variación de una magnitud física. Se trata de las reglas o el estándar que define la sintaxis, semántica y sincronización de la comunicación, así como posibles métodos de recuperación de errores. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos.

- Vídeo llamado "Protocolo de comunicaciones"

- HTTP:

Hypertext Transfer Protocol o HTTP (en español protocolo de transferencia de hipertexto) es el protocolo usado en cada transacción de la World Wide Web. Define la sintaxis y la semántica que utilizan los elementos de software de la arquitectura web (clientes, servidores, proxies) para comunicarse. Es un protocolo orientado a transacciones y sigue el esquema petición-respuesta entre un cliente y un servidor. Al cliente que efectúa la petición (un navegador web o un spider) se lo conoce como "user agent" (agente del usuario). A la información transmitida se la llama recurso y se la identifica mediante un localizador uniforme de recursos (URL). El resultado de la ejecución de un programa, una consulta a una base de datos, la traducción automática de un documento, etc.

- Vídeo llamado ¿Que es http?

- HTTPS:

Hypertext Transfer Protocol Secure (en español: Protocolo seguro de transferencia de hipertexto), más conocido por sus siglas HTTPS, es un protocolo de aplicación basado en el protocolo HTTP, destinado a la transferencia segura de datos de Hipertexto, es decir, es la versión segura de HTTP.

- Vídeo llamado ¿QUE ES EL PROTOCOLO HTTPS Y COMO ACTIVARLO EN REDES SOCIALES PARA QUE NO TE HAKEEN?

- FTP:

FTP (siglas en inglés de File Transfer Protocol, 'Protocolo de Transferencia de Archivos') en informática, es un protocolo de red para la transferencia de archivos entre sistemas conectados a una red TCP (Transmission Control Protocol), basado en la arquitectura cliente-servidor. Desde un equipo cliente se puede conectar a un servidor para descargar archivos desde él o para enviarle archivos, independientemente del sistema operativo utilizado en cada equipo.

- Vídeo llamado "Protocolo FPT"

- ¿QUE ES WWW?

En informática, la World Wide Web (WWW) o Red informática mundial comúnmente conocida como la web, es un sistema de distribución de documentos de hipertexto o hipermedios interconectados y accesibles vía Internet. Con un navegador web, un usuario visualiza sitios web compuestos de páginas web que pueden contener texto, imágenes, vídeos u otros contenidos multimedia, y navega a través de esas páginas usando hiperenlaces.

- Vídeo llamado ¿Que es world wide web?

B).- Uso de navegadores en Internet:

- Google Chrome:

Es un navegador web desarrollado por Google y compilado con base en varios componentes e infraestructuras de desarrollo de aplicaciones (frameworks) de código abierto,como el motor de renderizado Blink(bifurcación o fork de WebKit).Está disponible gratuitamente bajo condiciones de servicio específicas. El nombre del navegador deriva del término en inglés usado para el marco de la interfaz gráfica de usuario («chrome»). Cuenta con más de 750 millones de usuarios, y dependiendo de la fuente de medición global, puede ser considerado el navegador más usado de Internet.

- Ventajas y desventajas:

2- La facilidad con la que se puede interactuar con otras herramientas de Google;Por ejemplo la unión con Google Translate, que le permite traducir una página cuando está en un idioma diferente sin necesidad de entrar a la página del traductor de Google.

3.-La rapidez con que se carga este software. Esto se produce debido a la poca memoria que utiliza para funcionar. Esta ventaja hace al Google Chrome apto sobre todo en aquellos equipos que no son muy potentes. Esta característica lo hace el navegador favorito de los que cuentan con netbooks que normalmente cuentan con poca capacidad de memoria y almacenaje.

Desventajas del Google Chrome

Uno de los mayores problemas de este navegador es por la compatibilidad con las páginas web. Es muy probable que no sea compatible con páginas que hayan sido creadas anteriormente a la aparición de este navegador. Considerando que el Google Chrome no tiene aún larga vida, esto suele ser un problema.

Otra desventaja que tiene el Google Chrome es que cuando se va a cerrar el programa, si hay varias pantallas abiertas, las cierra a todas sin dar un mensaje de precaución. Esto es un error pequeño pero que causa un gran fastidio. Y al ser tan pequeño parece fácil de solucionar,sin embargo Google no se mostró muy por la labor hasta ahora.

- Barra de direcciones

La barra de direcciones (a veces conocida como "cuadro multifunción") no solo funciona como cuadro de búsqueda, sino que también proporciona una gran cantidad de información útil adicional.

- Pestañas:

Todas las características que conoces y te encantan,Estas facilitan las búsquedas.

- Motor de búsqueda:

Un motor de búsqueda, también conocido como buscador, es un sistema informático que busca archivos almacenados en servidores web gracias a su «spider» (también llamado araña web).

- Historial:

Designa la grabación secuencial en un archivo o en una base de datos de todos los acontecimientos que afectan un proceso particular (aplicación, actividad de una red informática...)

- Favoritos:

Internet Explorer incorpora una agenda para almacenar las direcciones que nos resulten interesantes, a las que denomina Favoritos. Los favoritos pueden ser almacenados desde cualquier pestaña, ventana o sesión del navegador, pasando a engrosar una lista o agenda única de Favoritos, cuyas direcciones pueden ser utilizadas siempre que se desee.

- Opciones de privacidad:

Chrome puede usar el historial de navegación para completar las frases de búsqueda que ingresas. Estas configuraciones están activadas de forma predeterminada. Puedes desactivarlas cuando quieras.

Desactivar la configuración de privacidad

- En la esquina superior derecha de la ventana del navegador, haz clic en el ícono del menú de Chrome

.

- Selecciona Configuración.

- En la parte inferior de la página, haz clic en Mostrar configuración avanzada.

- En Privacidad, desmarca las configuraciones de seguridad que ya no quieras tener. Cuando desactivas una configuración de seguridad, esa información no se enviará a Google.

- Filtros antiphishing:

- Imagen y vídeo de google chrome:

- Vídeo llamado ¿What is google chrome?

C. Navegación en Internet:

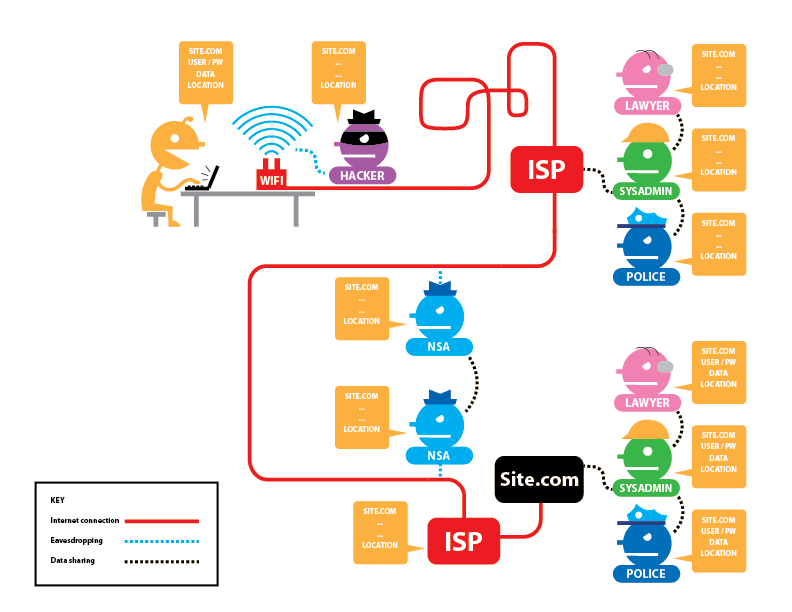

La información es considerada uno de los elementos más importantes en nuestra vida porque puede definir nuestro bienestar lo que nos obliga a protegerla y no exponer datos que nos perjudiquen. Actualmente las redes sociales se han vuelto un peligro, y no es porque nos obliguen a proporcionarles datos, lo que sucede es que la gran mayoría de los usuarios de estas no saben utilizar de manera correcta estos servicios y se mantienen totalmente en la ignorancia sin saber que seguramente otras personas saben más de ellos que su misma familia. No sólo las redes sociales pueden ser peligrosas, también cierto tipo de juegos vía Online, mensajes de correo-basura y cualquier otra página o aplicación que te pida datos que no son necesarios para acceder a un programa o sitio que no necesite ese tipo de información. Internet se ha vuelto muy peligroso pero si sabemos utilizarlo es de lo más indispensable.

- Acceso a sitios web:

- Envío de información a sitios web:

La información es considerada uno de los elementos más importantes en nuestra vida porque puede definir nuestro bienestar lo que nos obliga a protegerla y no exponer datos que nos perjudiquen. Actualmente las redes sociales se han vuelto un peligro, y no es porque nos obliguen a proporcionarles datos, lo que sucede es que la gran mayoría de los usuarios de estas no saben utilizar de manera correcta estos servicios y se mantienen totalmente en la ignorancia sin saber que seguramente otras personas saben más de ellos que su misma familia. No sólo las redes sociales pueden ser peligrosas, también cierto tipo de juegos vía Online, mensajes de correo-basura y cualquier otra página o aplicación que te pida datos que no son necesarios para acceder a un programa o sitio que no necesite ese tipo de información. Internet se ha vuelto muy peligroso pero si sabemos utilizarlo es de lo más indispensable.

- Descarga segura de archivos:

La primera norma básica para descargar archivos de forma segura desde Internet viene de la mano de la prudencia. Existen multitud de páginas underground que ofrecen a los navegantes la posibilidad de descargar interesantes aplicaciones. Sin embargo, el origen de las mismas es muy dudoso y muchas de ellas se encuentran infectadas por algún virus. Por ello, lo más conveniente es evitar cualquier descarga desde este tipo de página. Asimismo debe prestarse atención al tamaño de los archivos descargados, sobre todo a través de redes P2P. Normalmente, los archivos que, en realidad, son virus camuflados, suelen tener un tamaño muy bajo, que no se corresponde en absoluto con el del archivo que aparentemente ha sido descargado. En cualquier caso, la medida más recomendable es contar con un software antivirus de reconocido prestigio que pueda ser actualizado al menos una vez al día. Sólo de esa manera podremos asegurarnos de que las descargas desde Internet no representen una amenaza para nuestro sistema.

- Exploración de sitios:

Las páginas web están conectadas entre sí mediante hipervínculos (normalmente llamados simplemente vínculos), que pueden ser texto o imágenes. Cuando hace clic en un vínculo de una página, se dirige a una página diferente. Al desplazamiento de página a página mediante el uso de vínculos a veces se le denomina explorar la Web.

- D. Búsqueda de información en Internet:

- Motor de búsqueda:

Un motor de búsqueda, también conocido como buscador, es un sistema informático que busca archivos almacenados en servidores web gracias a su «spider» (también llamado araña web).

- General y especializado:

Los motores de búsqueda generales se centran en encontrar resultados cotidianos y son utilizados por la mayoría de la población (estudiantes, empleados, niños, etc.) para encontrar tareas, vídeos, noticias, imágenes, redes sociales y otros elementos de interés público, algunos ejemplos de ellos son Google, Bing, Ask y Yahoo Search por mencionar los más populares.Los motores de búsqueda especializados se enfocan en un tipo de información y producen resultados mucho mejores que los buscadores generales. Son muy parecidos a los índices o directorios, aunque sólo abordan algún área concreta. Suelen ser grandes recopilaciones del conjunto de recursos sobre un tema específico.

- Ventajas y Desventajas:

Ventaja:

La exhaustividad: se proporciona un enorme cantidad de información cuando no se tienen criterios muy definidos de lo que se busca, este método proporciona una visión muy amplia cuando se sabe acotar la búsqueda y se emplean las opciones avanzadas, los resultados pueden ser muy certeros y completos.

Desventaja:

Mucho “ruido”: debido a que la información no ha sido seleccionada por un humano especialista, es probable que la ambigüedad propia de las lenguas naturales de listas enormes de posibles páginas. La precisión es el punto débil de estos sistemas.

- Opciones de búsqueda:

- Búsqueda rápida

- Búsqueda avanzada

- Búsqueda a través de índices de autor, descriptor o revista

- Búsqueda rápida:Use la búsqueda rápida para lanzar la búsqueda en todos los campos. En este caso busca por todos los términos con el operador OR. Además buscar términos truncados. Por ejemplo: si escribe “art” recuperará referencias con “heart”,“part,” etc. Los resultados de una búsqueda rápida se muestran por orden de relevancia.

- Búsqueda avanzada: Utilice la búsqueda avanzada para realizar una búsqueda más específica en su base de datos, escogiendo el campo en el que quiere hacer la búsqueda (se listan todos los campos de la base de datos). Puede usar los operadores booleanos: AND, NOT, OR Puede limitar su búsqueda a una carpeta específica.

- Buscar por índices de Autor / Descriptor / Revista:Para facilitar la búsqueda puede hojear los indices de autor, descriptor o revista.

- Tipos de búsqueda:

Utilizamos los buscadores para realizar 3 tipos de búsqueda en Internet:

- Búsquedas de información, para encontrar datos o recabar más información sobre un determinado asunto

- Búsquedas de navegación, para encontrar un sitio web específico y obtener información de primera mano concreto en la Red.

- Búsquedas transaccionales, para realizar alguna compra o transacción.

- Organización de resultados:

- Interpretación de resultados:

A. Términos de la búsqueda;Palabras clave utilizadas para la búsqueda.

B. Estadística: El buscador informa de la cantidad de resultados encontrados y del tiempo que ha necesitado.

C. Fuentes de información especializadas: Cuando el buscador encuentra fuentes dedicadas, que parecen tener mucha información relevante sobre el tema propuesto, las presenta agrupadas al principio de la lista de resultados.

D. Título de la página: Cada resultado de búsqueda comienza con una línea con el título de la página encontrada. Esta línea contiene un enlace que conduce a nuestro navegador hasta ella. Si la página no tuviese título, porque no se haya completado en el campo <head>, aparecería su URL en la primera línea.

E. Fragmentos de texto: Son una o dos líneas de texto, en las que aparecen resaltados los términos de la búsqueda. Su lectura debe permitirnos valorar, por el contexto en el que aparecen las palabras clave, si el contenido de la página se ajusta al tipo de documento que estamos buscando.

F. URL del resultado: Esta es la dirección en la web de la página encontrada.

G. Tamaño de la página: Tamaño del archivo html.

H. Versión almacenada en caché: El robot de un buscador explora periódicamente la web y almacena, en una memoria caché, una captura de pantalla de las páginas que han sido indexadas. Si por alguna razón (el servidor se ha caído, la página está temporalmente inactiva o en revisión, etc.), el vínculo de la primera línea no conduce al navegador hasta la página actual, se puede consultar la versión anterior almacenada en la caché, con una nota del día y la hora en la que se registró.

I. Páginas relacionadas: Este enlace conduce a una lista de páginas que podrían tener alguna relación con la página del resultado. Lamentablemente, las técnicas actuales de análisis semántico e inteligencia artificial no producen resultados muy relevantes en este aspecto.

J. Otros resultados jerarquizados: Cuando el buscador encuentra más resultados, almacenados en el mismo sitio web, los muestra a continuación, pero escalonados respecto al resultado más relevante.

- Restricción de búsquedas:

- Códigos maliciosos:

- Correo electrónico no deseado:

Hacen referencia a los mensajes no solicitados, no deseados o con remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor.

Los intrusos informáticos, son archivos cuyo propósito es invadir la privacidad de tu computadora, posiblemente dejando daños y alterando el software del equipo. Entre ellos están: los spyware.

Es quien adopta por negocio la reproducción, apropiación o acaparación y distribución, con fines lucrativos, y a gran escala, de distintos medios y contenidos (software, vídeos, música) de los que no posee licencia o permiso de su autor, generalmente haciendo uso de un ordenador. Siendo la de software la práctica de piratería más conocida.

Tipos de piratería:

Piratería de software.- Piratería de música.

- Piratería de videojuegos.

- Piratería de películas.

- Phishing spam y pharming:

Phishing o suplantación de identidad es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria).

Spam es el término utilizado para describir a correos electrónicos no deseados que normalmente se distribuye a granel. Los mensajes de spam normalmente de contenido comercial - los ejemplos incluyen la pornografía, los productos farmacéuticos, transacciones financieras dudosas, o "demasiado bueno para ser verdad" ofrece. En la mayoría de los casos, los correos electrónicos de spam se envían con intención fraudulenta, pero también hay casos en que empresas de renombre o los usuarios privados enviar correos electrónicos en masa también. Las leyes nacionales dan diversas definiciones que precisamente lo que se clasifica como correo no deseado - el centro de la conciencia nacional puede proporcionar más información.

Pharming es el término utilizado para describir el proceso de reorientación de los usuarios de una copia fraudulenta de un sitio web legítimo, una vez más, con el objetivo de robar datos personales y contraseñas para fines delictivos.

Pharming es el término utilizado para describir el proceso de reorientación de los usuarios de una copia fraudulenta de un sitio web legítimo, una vez más, con el objetivo de robar datos personales y contraseñas para fines delictivos.

Es una forma de conseguir beneficios de forma no adecuada,estás algunas de las formas de realizar fraude:

1. Alterar el ingreso de datos de manera ilegal. Esto requiere que el criminal posea un alto nivel de técnica y por lo mismo es común en empleados de una empresa que conocen bien las redes de información de la misma y pueden ingresar a ella para alterar datos como generar información falsa que los beneficie, crear instrucciones y procesos no autorizados o dañar los sistemas.

2. Alterar, destruir, suprimir o robar datos, un evento que puede ser difícil de detectar.

3. Alterar o borrar archivos.

4. Alterar o dar un mal uso a sistemas o software, alterar o reescribir códigos con propósitos fraudulentos. Estos eventos requieren de un alto nivel de conocimiento.

Otras formas de fraude informático incluye la utilización de sistemas de computadoras para robar bancos, realizar extorsiones o robar información clasificada.

1. Alterar el ingreso de datos de manera ilegal. Esto requiere que el criminal posea un alto nivel de técnica y por lo mismo es común en empleados de una empresa que conocen bien las redes de información de la misma y pueden ingresar a ella para alterar datos como generar información falsa que los beneficie, crear instrucciones y procesos no autorizados o dañar los sistemas.

2. Alterar, destruir, suprimir o robar datos, un evento que puede ser difícil de detectar.

3. Alterar o borrar archivos.

4. Alterar o dar un mal uso a sistemas o software, alterar o reescribir códigos con propósitos fraudulentos. Estos eventos requieren de un alto nivel de conocimiento.

Otras formas de fraude informático incluye la utilización de sistemas de computadoras para robar bancos, realizar extorsiones o robar información clasificada.

- Robo de información:

El robo de información, consiste en ataques que tratan de vulnerar los mensajes de correo o los documentos que se envían a través de redes de ordenadores como Internet, alterando de este modo la confidencialidad del sistema informático y la privacidad de sus usuarios.

- Ética de Internet:

Internet es una red de comunicación no regulada, lo cual da paso a que se cometan actividades no éticas e ilegales que perjudiquen a la sociedad. Así como muchas otras profesiones, la Informática seha visto en la necesidad de reflexionar sobre una ética particular. A esa ética se le conoce como "Ética Informática".

Bibliografía:

http://es.wikipedia.org/wiki/Motor_de_b%C3%BAsqueda

http://ilimera.blogspot.mx/2011/11/motores-de-busqueda.html

http://bdmotoresdebusqueda.wordpress.com/2012/04/21/ventajas-y-desventajas/

http://visibilidad-trafico-conversion.com/2013/08/19/principales-tipos-de-busqueda-en-internet/

http://ilimera.blogspot.mx/2011/11/organizacion-de-resultados.html

http://eats.wordpress.com/2007/02/21/como-interpretar-los-resultados-de-una-busqueda/

http://ilimera.blogspot.mx/2011/11/restriccion-de-busquedas.html

http://www.nosolousabilidad.com/articulos/accesibilidad.htm

http://ilimera.blogspot.mx/2011/11/envio-de-informacion-sitios-web.html

http://ilimera.blogspot.mx/2011/11/descarga-segura-de-archivos.html

http://windows.microsoft.com/es-mx/windows-vista/exploring-the-internet

https://support.skype.com/es/faq/FA10945/que-es-un-codigo-malicioso-puedo-descargarlo-accidentalmente-con-skype

http://www.microsoft.com/es-xl/security/resources/spam-whatis.aspx

http://riesgos-tecnologicos.blogspot.mx/2011/11/intrusos-informatico.html

http://es.wikipedia.org/wiki/Pirata_inform%C3%A1tico

https://sites.google.com/site/derechosinfants/internet-y-los-ninos/seguridad-en-internet-spam-phishing-y-pharming

http://elfraudeninformtica.blogspot.mx/

http://www.buenastareas.com/ensayos/Etica-En-Internet/696901.html

http://www.buenastareas.com/ensayos/Etica-En-Internet/69690

4.2

Configura herramientas de correo electrónico mediante las características del servidor de correo y los requerimientos del usuario:

A. Definición de los elementos del correo electrónico:

- Servidores de correo electrónico:

Un servidor de correo es una aplicación de red ubicada en un servidor en internet.

El MTA (Mail Transfer Agent) tiene varias formas de comunicarse con otros servidores de correo:

- Recibe los mensajes desde otro MTA. Actúa como "servidor" de otros servidores.

- Envía los mensajes hacia otro MTA. Actúa como un "cliente" de otros servidores.

- Actúa como intermediario entre un "Mail Submision Agent" y otro MTA.

- Clientes por navegador:

-Por navegador:

Clientes de correo electrónico por navegador Esto quiere decir que está directamente instalado en el servidor de alojamiento web por lo que puedes acceder a él desde el navegador. Para utilizarlo, sólo necesitas 3 datos:Dirección de acceso, Usuario de acceso,Contraseña de acceso.

-Software especializado:

- Protocolos de correo electrónico:

*SMTP: (Simple Mail Transfer Protocol) es un protocolo de la capa de aplicación. Protocolo de red basado en textos utilizados para el intercambio de mensajes de correo electrónico entre computadoras u otros dispositivos (, teléfonos móviles, etc.). Está definido en el RFC 2821 y es un estándar oficial de Internet.

*POP3:( Post Office Protocol 3)es un protocolo estándar para recuperar correo electrónico. El protocolo POP3 controla la conexión entre un cliente de correo electrónico POP3 y un servidor donde se almacena el correo electrónico. El servicio POP3 emplea el protocolo POP3 para recuperar el correo electrónico desde un servidor de correo a un cliente de correo electrónico POP3.

*IMAP:( Internet Message Access Protocol) El protocolo IMAP le permite a los usuarios acceder a los nuevos mensajes instantáneamente en sus PCs, ya que el correo está almacenado en la red. Con POP3 los usuarios tendrían que descargar el email a sus computadoras o accederlo vía web.

B. Configuración de software especializado de correo electrónico:

- Servidor de correo entrante:

*IMAP: el servidor de correo web estándar por ejemplo es de los teléfonos es POP3 es el host a partir del cual re direccionan los mensajes de correo a tu cuenta.

- AUTENTICACIÓN SEGURA:

Con el fin de elevar los niveles de seguridad y eficacia del servicio de correo electrónico y con el objetivo de minimizar la posibilidad que su cuenta sea utilizada sin autorización desde su PC o desde otras, asimismo disminuirá la posibilidad que su PC sea utilizada como "puente" para el envío de correos masivos y de virus a través de nuestros servidores. Si usted se conecta desde un otro proveedor le permitirá el envió y revisión de correo desde cualquier parte del mundo.

- Servicio de correo saliente SMTP:

- Servidores HTTP:

En realidad no es servidor, sino un cliente de correo que corre en un servidor web. A través de dicho cliente se puede acceder al servidor de correo sin necesidad de instalar un cliente de correoen la computadora local.

- Otros servidores:

*Proxy.

*DNS.

*WEB.

*FTP.

*Dedicación.

*POP3 y SMTP.

*DHCP y TCP/IP.

Espero que les guste :D

ResponderBorrar